最近大家应该从各个渠道看到国内独立安全研究机构 DarkNavy 发布的研究报告,报告直指某国产电商巨头的安卓版 APP 利用系统漏洞使其难以卸载,并且会收集用户的各种隐私信息乃至收集竞争对手 APP 的数据。

DarkNavy 分析报告地址:https://mp.weixin.qq.com/s/P_EYQxOEupqdU0BJMRqWsw

报告称该 APP 利用国内多家制造商 OEM 代码里的反序列化漏洞进行提权,从而达到完全控制收集系统的目的,随后该 APP 开启一系列违规操作。

包括绕过隐私合规监管、大肆收集用户的隐私信息,例如社交媒体账户资料、位置信息、WiFi 信息、基站信息甚至是路由器信息。

之后,该 App 利用手机厂商 OEM 代码中导出的 root-path FileContentProvider, 进行 System App 和敏感系统应用文件读写;进而突破沙箱机制、绕开权限系统改写系统关键配置文件为自身保活,修改用户桌面 (Launcher) 配置隐藏自身或欺骗用户实现防卸载。

随后,还进一步通过覆盖动态代码文件的方式劫持其他应用注入后门执行代码,进行更加隐蔽的长期驻留;甚至还实现了和间谍软件一样的遥控机制,通过远端 “云控开关” 控制非法行为的启动与暂停,来躲避检测。

DrakNavy 称这种吸纳白帽黑客进行黑客活动,搭载鸿蒙系统的手机以及其他大部分未升级到 Android 13 的手机都受到攻击。

经网友讨论该 APP 有一个典型的特性就是安装后在桌面上创建快捷方式,用户实际上卸载或删除的只是快捷方式,并非其本体,无法卸载的同时,该 APP 利用技术手段伪造提升 DAU/MAU,攻击竞争对手的 APP。

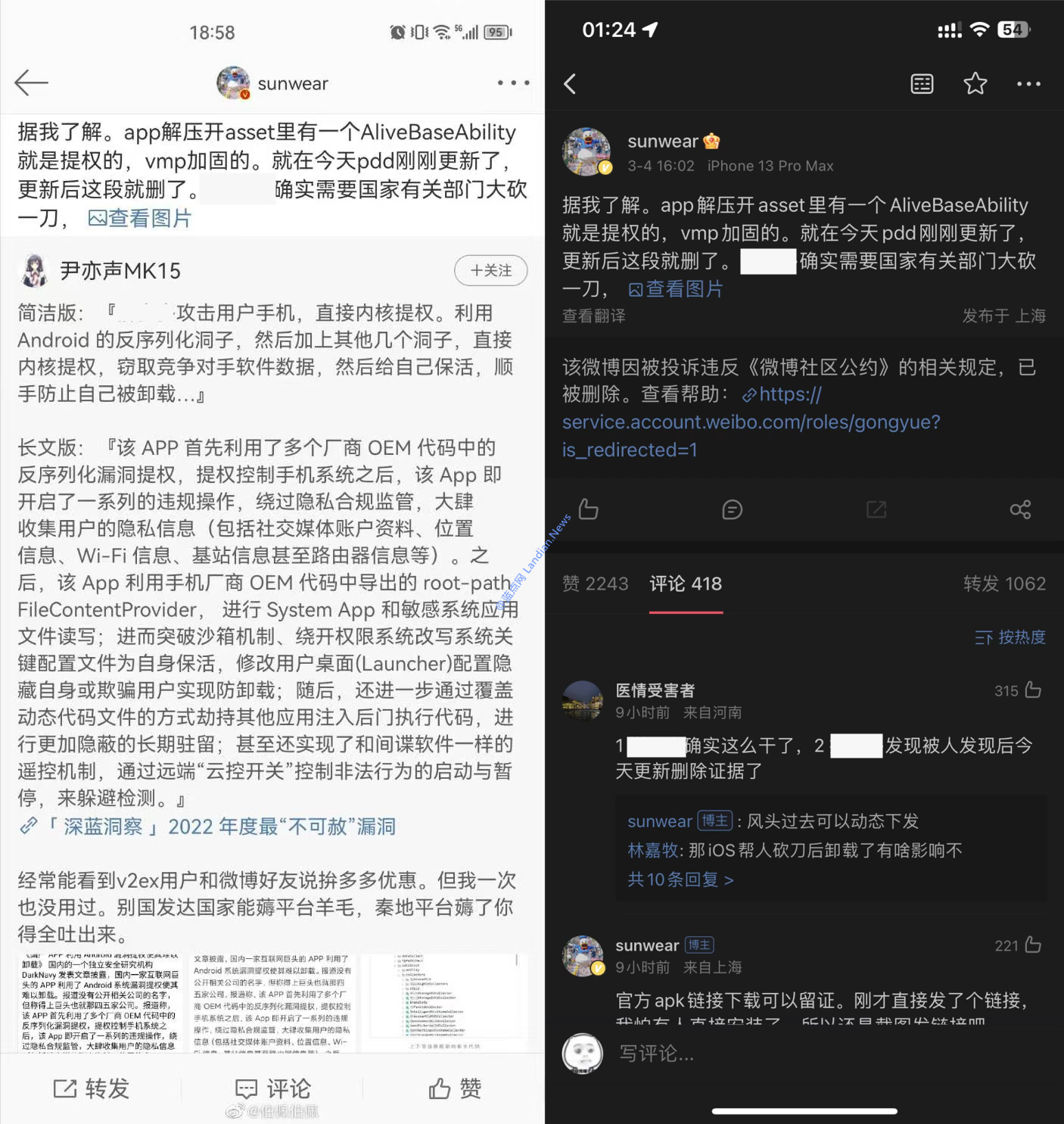

公关团队出动删帖中:

昨天安全人士 @sunwear 发布消息称,该 APP 发布新版本删除了相关代码,同时 @sunwear 转发的某网友指名道姓的微博也 “被投诉违反微博社区公约,被删除”